In tweaking its chatbot to appeal to more people, OpenAI made it riskier for some of them. Now the company has made its chatbot safer. Will that undermine its quest for growth?

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Em julho, o presidente Luiz Inácio Lula da Silva (PT) assinou um decreto que determinou a exigência de biometria para novos pedidos de benefício junto ao INSS. Todavia, apenas nesta sexta-feira (21) a portaria que regulamenta a medida entrou em vigor.

A mudança tem como objetivo combater fraudes. Agora, quem deseja fazer o pedido de qualquer benefício, como a aposentadoria, deve ter cadastro biométrico. Inicialmente, as biometrias válidas serão da Carteira Nacional de Habilitação (CNH), Carteira de Identidade Nacional (CIN) ou o Título de Eleitor.

Leia mais:

A pessoa que já recebe algum benefício do INSS não precisa se preocupar, pois não será afetada inicialmente, já que a implementação da exigência da biometria será feita de forma gradual a esse beneficiário. Dessa maneira, não ocorrerá o bloqueio de benefícios ativos.

É importante que aposentados, pensionistas e outras pessoas que ganham algum auxílio do INSS saibam que se for identificada a necessidade de atualização biométrica, eles serão notificados com antecedência. Assim, também não haverá impacto no recebimento do pagamento.

Outro ponto de destaque é que quem estiver em uma situação de dificuldade de deslocamento devido à debilitação de saúde (com comprovação), beneficiários com idade superior a 80 anos, residentes no exterior, moradores de áreas de difícil acesso e migrantes em condições de refúgio e apátridas, estão livres da exigência.

Já por um período determinado, que vai até 30 de abril de 2026, , pessoas que fizerem a solicitação de salário-maternidade, pensão por morte e benefício por conta de incapacidade temporária, também estarão livres da obrigatoriedade da biometria.

A partir de 1º de maio de 2026, quem fizer o pedido de um novo benefício e não tiver biometria nos documentos aceitos (CNH, CIN ou Título de Eleitor) terá que emitir o CIN para conseguir realizar a solicitação.

A partir de 1º de janeiro de 2028, o INSS passa a aceitar apenas o CIN como documento com biometria para todos os requerimentos e manutenção de benefícios no órgão.

O post INSS começa a exigir biometria para novos pedidos de benefício apareceu primeiro em Olhar Digital.

Fonte: Leia a matéria original

A CrowdStrike confirmou a demissão de um funcionário que teria repassado capturas de tela internas ao grupo Scattered Lapsus$ Hunters. O episódio reacende a discussão sobre o quanto até grandes empresas de cibersegurança seguem vulneráveis a riscos que não vêm de fora, mas de dentro da própria estrutura.

As imagens vazadas mostravam painéis internos usados pela companhia. Assim que o material começou a circular, a CrowdStrike bloqueou o acesso do funcionário e acionou as autoridades, segundo matéria do The Tech Buzz.

O caso ganhou repercussão depois que o grupo hacker divulgou, em seu canal no Telegram, capturas de tela exibindo painéis da CrowdStrike — entre eles, acessos ao Okta utilizados por funcionários. Não é o tipo de credencial que costuma cair nas mãos de atacantes externos, o que levantou suspeitas imediatas sobre um possível responsável interno.

Nossos sistemas nunca foram comprometidos e os clientes permaneceram protegidos durante todo o período.

Kevin Benacci, porta-voz da CrowdStrike, ao TechCrunch.

O timing também não ajudou a empresa. O incidente surge poucos meses depois da falha global no Windows provocada por uma atualização malsucedida da própria CrowdStrike — um erro de impacto mundial que deixou a reputação da companhia sob intenso escrutínio.

O grupo Scattered Lapsus$ Hunters afirmava, inicialmente, que o ataque teria se aproveitado da violação recente na Gainsight — onde informações de relacionamento com clientes foram expostas. A investigação interna, porém, aponta um cenário muito menos elaborado: as capturas teriam sido fornecidas pelo próprio funcionário.

O coletivo reúne integrantes de grupos como ShinyHunters, Scattered Spider e Lapsus$, conhecidos por manipular funcionários e obter acessos internos por engenharia social. Eles já atingiram bases de dados de grande porte — incluindo informações associadas a clientes da Salesforce — e, em outubro, ataques relacionados ao grupo afetaram empresas como Allianz Life, Qantas, Stellantis, TransUnion e Workday. Esses episódios reforçam como uma única brecha pode se espalhar por redes inteiras de fornecedores.

Especialistas lembram que incidentes desse tipo continuam entre os mais desafiadores para detectar ou bloquear. Quando o acesso privilegiado já está nas mãos do autor do ataque, os sistemas de defesa perdem boa parte da força.

Leia mais:

“Você pode construir a defesa perimetral mais robusta do mundo, mas se alguém de dentro decidir tirar screenshots, todos esses controles se tornam irrelevantes”, afirma um ex-analista da NSA.

Esse tipo de caso também reacende dúvidas entre clientes da CrowdStrike sobre como monitorar permissões internas e quais mecanismos realmente funcionam quando o risco está no comportamento humano — e não em uma falha técnica.

O episódio reforça a necessidade de revisar processos internos e a checagem de funcionários em empresas do setor. Mesmo com ferramentas avançadas, o fator humano continua sendo, muitas vezes, o ponto mais vulnerável de toda a cadeia.

Pontos centrais desse alerta incluem:

A investigação policial segue em andamento. A CrowdStrike não divulgou o nome do funcionário nem novos detalhes. Casos envolvendo agentes internos, além disso, costumam ser difíceis de levar adiante — em especial devido às nuances de intenção e às permissões que a pessoa já possuía.

O episódio mostra que, mesmo com tecnologias sofisticadas e uso crescente de IA em sistemas de defesa, o elo humano continua sendo o mais frágil. Dependendo do desfecho da investigação, o caso pode influenciar futuras regras para lidar com ameaças internas e ampliar a pressão por mais transparência no setor.

O post CrowdStrike demite funcionário que teria passado informações para hackers apareceu primeiro em Olhar Digital.

Fonte: Leia a matéria original

Um ataque hacker de grande escala expôs dados de mais de 200 empresas que utilizam serviços do Salesforce, segundo o Google. O episódio gerou preocupação imediata porque a invasão começou por aplicativos usados simultaneamente por diversas companhias, abrindo caminho para um impacto muito mais amplo do que o habitual.

O grupo Scattered Lapsus$ Hunters assumiu a autoria da ação em mensagens divulgadas no Telegram, o que aumentou a tensão dentro do setor de tecnologia, explica o TechCrunch.

A sequência de eventos começou quando o Salesforce informou ter identificado uma violação envolvendo “certos clientes”, sem detalhar quem havia sido atingido. Mais tarde, descobriu-se que a brecha surgiu em aplicativos desenvolvidos pela Gainsight, empresa que fornece ferramentas de suporte e integrações com o próprio Salesforce.

Segundo Austin Larsen, analista do Google Threat Intelligence Group, mais de 200 contas pertencentes a diferentes empresas dentro da plataforma foram comprometidas. Pouco depois da divulgação inicial, o grupo Scattered Lapsus$ Hunters apareceu em um canal do Telegram reivindicando o ataque — algo confirmado pelo TechCrunch, que teve acesso às publicações.

Entre os nomes citados pelos hackers, a lista é extensa: Atlassian, CrowdStrike, DocuSign, F5, GitLab, LinkedIn, Malwarebytes, SonicWall, Thomson Reuters e Verizon.

De acordo com o ShinyHunters — uma das facções envolvidas —, o ataque explorou uma campanha anterior direcionada a clientes da Salesloft. Nessa operação anterior, tokens de autenticação do serviço de marketing Drift teriam sido roubados, permitindo acesso às contas do Salesforce conectadas a ele.

A Gainsight era cliente da Salesloft Drift, foi afetada e, portanto, totalmente comprometida por nós.

Porta-voz do Scattered Lapsus$ Hunters ao TechCrunch.

Depois que o caso veio à tona, várias empresas se manifestaram. A CrowdStrike negou qualquer relação com o “problema da Gainsight” e afirmou que os dados de seus clientes permanecem protegidos.

Outras seguiram o mesmo caminho. A Verizon classificou as alegações dos hackers como “infundadas”. A Malwarebytes disse estar ciente da situação e conduzindo uma investigação. A Thomson Reuters adotou postura semelhante.

Leia mais:

A Salesforce, por sua vez, enfatizou que não encontrou indícios de vulnerabilidade em sua própria plataforma. Já a Gainsight publicou uma página pública com atualizações e informou que está trabalhando com a Mandiant, unidade de resposta a incidentes do Google.

A empresa afirma que o ataque “se originou da conexão externa dos aplicativos” e que a análise forense completa ainda está em curso. Como medida preventiva, o Salesforce revogou temporariamente os tokens de acesso vinculados à Gainsight.

O nome pode soar familiar — e há motivo para isso. O grupo reúne membros de coletivos como ShinyHunters, Scattered Spider e Lapsus$, conhecidos por:

Nos últimos anos, essas facções já atacaram companhias como MGM Resorts, Coinbase e DoorDash. Agora, afirmam que vão lançar um site de extorsão voltado especificamente às vítimas dessa nova ofensiva — repetindo a estratégia usada em campanhas anteriores.

O post Invasão em apps conectados ao Salesforce afeta mais de 200 empresas apareceu primeiro em Olhar Digital.

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

O ecossistema de IA acaba de ganhar um novo vilão: o ShadowMQ. A vulnerabilidade se espalhou de forma discreta entre projetos bastante conhecidos, atingindo frameworks usados por empresas como Meta, Nvidia, Microsoft e outras gigantes do setor.

A descoberta, feita pela equipe da Oligo Security, expôs como a simples prática de reaproveitar trechos de código (algo comum e até incentivado) pode abrir brechas sérias na infraestrutura que sustenta grande parte das aplicações modernas de IA.

O caso veio à tona em 2024, quando pesquisadores analisavam o LlaMa Stack, da Meta, e encontraram um uso problemático do método recv_pyobj() do ZeroMQ (ZMQ). Ele abre mensagens usando pickle, um sistema capaz de executar código automaticamente ao ler certos dados.

Em um servidor acessível pela internet, isso vira um risco evidente: uma mensagem mal-intencionada pode ser interpretada como um comando legítimo – e o sistema simplesmente o executa.

A Meta corrigiu o problema rapidamente, trocando pickle por JSON. Mas o que chamou atenção depois foi algo mais preocupante: outros frameworks traziam exatamente o mesmo trecho vulnerável, copiado quase ao pé da letra.

Assim surgiu o nome ShadowMQ – uma falha que se espalha sem que ninguém perceba, apenas porque um projeto herda o código do outro.

A mesma falha apareceu em frameworks amplamente usados em empresas e universidades. No SGLang, por exemplo, o próprio arquivo mencionava que havia sido adaptado do vLLM, trazendo junto toda a lógica insegura.

Esses sistemas costumam rodar em servidores potentes, com várias GPUs e informações sensíveis. Isso torna o cenário ainda mais crítico: uma vulnerabilidade desse tipo pode permitir ataques graves, como execução remota de código (RCE), em que o invasor envia um comando e o servidor age como se fosse algo legítimo.

Para demonstrar que o risco não era teórico, a Oligo gravou ataques reais funcionando em ferramentas como Nvidia TensorRT-LLM e Modular Max.

Segundo os pesquisadores, um invasor poderia:

O alerta fica ainda mais forte porque milhares de sockets ZMQ estão expostos na internet pública – alguns justamente em servidores voltados à execução de modelos de IA.

Após os relatórios, vários projetos liberaram atualizações:

Mas nem todos avançaram da mesma forma.

O Sarathi-Serve, da Microsoft, segue vulnerável.

O SGLang aplicou correções parciais, o que deixa parte do risco ativo.

Esses casos foram classificados como “vulnerabilidades ocultas”: falhas que já são conhecidas, mas continuam prontas para serem exploradas.

Para evitar novas falhas como o ShadowMQ, especialistas orientam instalar as versões corrigidas dos frameworks e abandonar soluções que reconstruam dados automaticamente a partir de fontes externas, como pickle ou recv_pyobj().

Também recomendam adicionar autenticação às conexões ZeroMQ, limitar sockets para uso interno e reforçar o treinamento das equipes para reconhecer riscos na manipulação de dados recebidos pela rede.

Leia mais:

O caso ShadowMQ mostra como copiar código sem revisão pode disseminar vulnerabilidades em diferentes projetos de IA. O episódio reforça que segurança não pode ser tratada como detalhe: ela precisa fazer parte do desenvolvimento desde o início.

O post ShadowMQ: falha silenciosa que expôs vulnerabilidades na infraestrutura de IA apareceu primeiro em Olhar Digital.

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

Fonte: Leia a matéria original

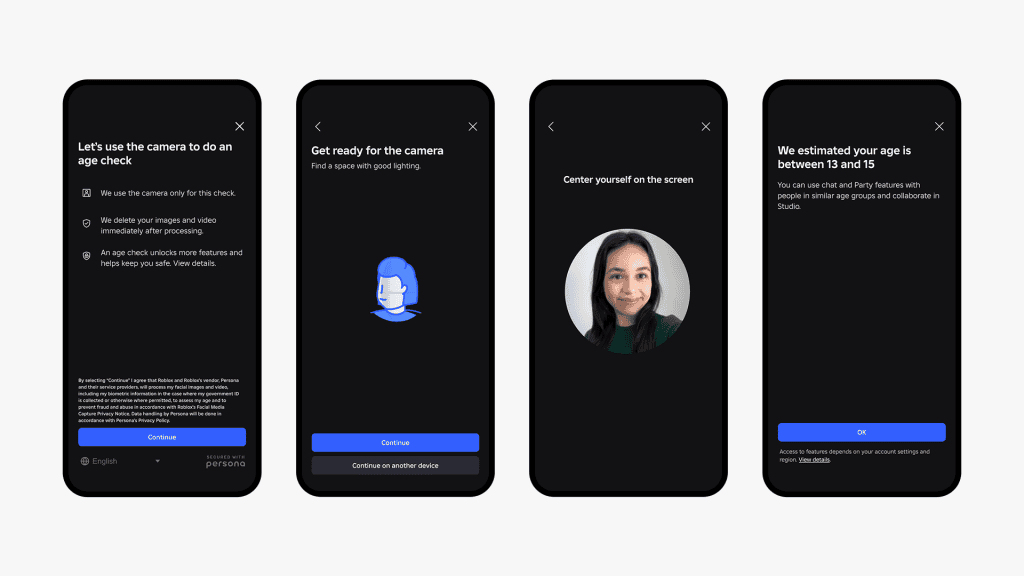

O Roblox passará a exigir comprovação de idade via verificação facial para qualquer usuário que quiser utilizar recursos de comunicação na plataforma.

A mudança, que começa gradualmente em dezembro e se torna global em janeiro, surge após uma série de processos e investigações envolvendo riscos à segurança infantil, incluindo ações movidas pelos procuradores-gerais do Texas e da Louisiana.

Leia Mais:

Após a verificação, cada usuário será automaticamente classificado em uma das seis faixas etárias — de menores de 9 anos até maiores de 21 anos.

A comunicação será limitada a pessoas do mesmo grupo ou de faixas compatíveis. Um usuário alocado no grupo de 9 a 12 anos, por exemplo, poderá conversar com outros de até 15 anos, mas ficará impedido de interagir com maiores de 16.

Segundo Raj Bhatia, vice-presidente de produto, a intenção é “garantir que os usuários socializem com pessoas em faixas apropriadas e limitar o contato entre menores e adultos desconhecidos”.

A empresa também apresentou uma nova Central de Segurança, que oferecerá orientações e ferramentas para pais, incluindo controles parentais mais robustos.

O post Roblox vai exigir verificação de idade para acesso ao chat apareceu primeiro em Olhar Digital.

Fonte: Leia a matéria original

O WhatsApp teve 3,5 bilhões de números expostos após pesquisadores explorarem uma falha simples no recurso de descoberta de contatos.

O método revelou informações sensíveis, como fotos e textos de perfil, levantando alertas sobre privacidade na plataforma mais usada do mundo, comenta a Wired.

Um grupo de pesquisadores austríacos conseguiu extrair números de telefone de bilhões de contas do WhatsApp usando uma técnica extremamente simples: testar, em alta velocidade, todos os números possíveis na ferramenta de descoberta de contatos.

Eles obtiveram 3,5 bilhões de números, além de fotos de perfil em 57% dos casos e textos de perfil em 29%. Segundo os pesquisadores, a Meta não impôs limites de requisições, o que permitiu verificar cerca de 100 milhões de números por hora.

Até onde sabemos, esta é a exposição mais extensa de números de telefone e dados de usuários relacionados já documentada.

Aljosha Judmayer, pesquisador da Universidade de Viena, em comunicado.

A Meta foi avisada sobre o problema em abril de 2025 pelos próprios pesquisadores, que apagaram sua base após o estudo. Entretanto, a empresa só implementou medidas robustas de limitação de taxa em outubro.

Em resposta à Wired, a Meta agradeceu o alerta e classificou os dados expostos como “informações básicas de domínio público”, já que fotos e textos de perfil não aparecem para perfis privados.

Leia mais:

Nitin Gupta, vice-presidente de engenharia do WhatsApp, reforçou que “não encontramos evidências de agentes maliciosos abusando desse vetor”.

Ainda assim, segundo os pesquisadores, nada impedia que golpistas ou governos tivessem explorado a vulnerabilidade antes da correção.

A falha não era inédita. Em 2017, o pesquisador holandês Loran Kloeze já havia demonstrado a possibilidade de capturar números, fotos, textos e status online. O WhatsApp respondeu, à época, que as configurações de privacidade funcionavam como esperado.

Agora, os pesquisadores austríacos foram além: elencaram todos os números do WhatsApp e analisaram quais contas deixavam informações públicas.

Eles descobriram, por exemplo:

Além disso, encontraram milhões de contas em países onde o WhatsApp é proibido, como China (2,3 milhões) e Mianmar (1,6 milhão), o que poderia colocar esses usuários em risco.

Números de telefone não foram projetados para serem usados como identificadores secretos de contas, mas é assim que são usados na prática. […] Isso é um problema.

Aljosha Judmayer, pesquisador da Universidade de Viena, em comunicado.

Os pesquisadores analisaram ainda as chaves criptográficas usadas para receber mensagens. Eles descobriram duplicações incomuns (algumas centenas de vezes) e até chaves compostas apenas por zeros.

A suspeita é que isso esteja relacionado a clientes não autorizados do WhatsApp, muitas vezes usados por golpistas.

O post Falha no WhatsApp expõe 3,5 bilhões de números e dados de perfil apareceu primeiro em Olhar Digital.

Fonte: Leia a matéria original

A Microsoft confirmou que o Azure mitigou o maior ataque DDoS já registrado, atingindo o pico de 15,72 Terabits por segundo direcionados a um único endpoint na Austrália.

A ofensiva, realizada por mais de 500 mil dispositivos comprometidos – majoritariamente equipamentos de Internet das Coisas (IoT) –, produziu um volume de tráfego equivalente ao envio simultâneo de 3,5 milhões de filmes da Netflix. O serviço de proteção do Azure conseguiu filtrar o tráfego malicioso antes que clientes fossem afetados, mas o episódio acende um alerta global para a evolução dos botnets.

Segundo análises da Network World, o ataque enviou 3,6 milhões de pacotes por segundo e seguiu a tendência mais recente: janelas curtas, explosivas e de difícil detecção. Especialistas já haviam observado ofensivas de 7,3 Tbps e 11,5 Tbps em 2025, mas ambas foram superadas pela escala inédita deste caso.

A Microsoft destacou que o comportamento lembra operações de impacto imediato, exigindo que sistemas como o Azure identifiquem anomalias em milissegundos. Esse cenário reforça a necessidade de mitigação avançada, já que combinações de tráfego em massa, pacotes rápidos e requisições complexas pressionam a infraestrutura crítica da nuvem.

Ataques desse porte são viabilizados por fatores como redes domésticas mais rápidas, popularização da fibra óptica e o crescimento desordenado de dispositivos conectados. TVs, câmeras de segurança, termostatos, roteadores e eletrodomésticos inteligentes formam botnets capazes de gerar tráfego massivo sem que seus donos percebam. Para a Microsoft, esse panorama evidencia falhas de “higiene digital” e amplia riscos globais.

Ataques de Distributed Denial of Service (DDoS) utilizam milhares ou milhões de dispositivos infectados para saturar servidores. O objetivo é interromper serviços legítimos por meio de sobrecarga de tráfego. A combinação de velocidade, diversidade de equipamentos e volume massivo torna a contenção cada vez mais difícil.

O Azure utiliza mecanismos automáticos de detecção, análise comportamental e bloqueio distribuído para impedir que tráfego malicioso atinja estruturas sensíveis. A Microsoft explicou que o sistema funcionou como previsto, mas reforçou a recomendação para que empresas revisem a segurança de ativos expostos à internet.

O avanço dos botnets preocupa porque redes domésticas atuais oferecem grandes taxas de upload, ampliando a capacidade destrutiva de dispositivos inseguros. Além disso, muitos itens IoT permanecem anos sem atualização de firmware, facilitando sua exploração por atacantes.

Dentro desse contexto, especialistas sugerem que empresas adotem uma abordagem por camadas. Entre as práticas essenciais para fortalecer defesas contra ataques semelhantes:

A soma dessas soluções é fundamental para que serviços críticos – como bancos, provedores, comércio eletrônico e plataformas em nuvem – se mantenham operando durante ofensivas de larga escala.

Leia mais:

Apesar da mitigação bem-sucedida, o recorde de 15,72 Tbps indica que ataques ainda maiores podem surgir. Para especialistas, a prioridade agora é discutir padrões mínimos para dispositivos IoT, responsabilidade compartilhada e a preparação para um cenário de risco crescente.

O post Microsoft Azure enfrenta maior ataque DDoS da história e expõe fragilidades apareceu primeiro em Olhar Digital.

Fonte: Leia a matéria original

Cybersecurity researchers have uncovered a new phishing campaign that exploits social media private messages to propagate malicious payloads...