Phishing: novo golpe diz que usuário está infectado pela Covid-19

Mais um método de phishing foi identificado recentemente. Nele, os criminosos fingem ser de algum hospital local, informando aos destinatários do email que eles foram expostos ao novo coronavírus e precisam ser testados.

Os cibercriminosos tentam tirar proveito da pandemia de Covid-19, que já afeta praticamente todos os países do mundo. Usando o medo e a ansiedade gerada pela doença, os autores dessas ameaças surgem para assustar as pessoas e fazê-las abrir arquivos maliciosos.

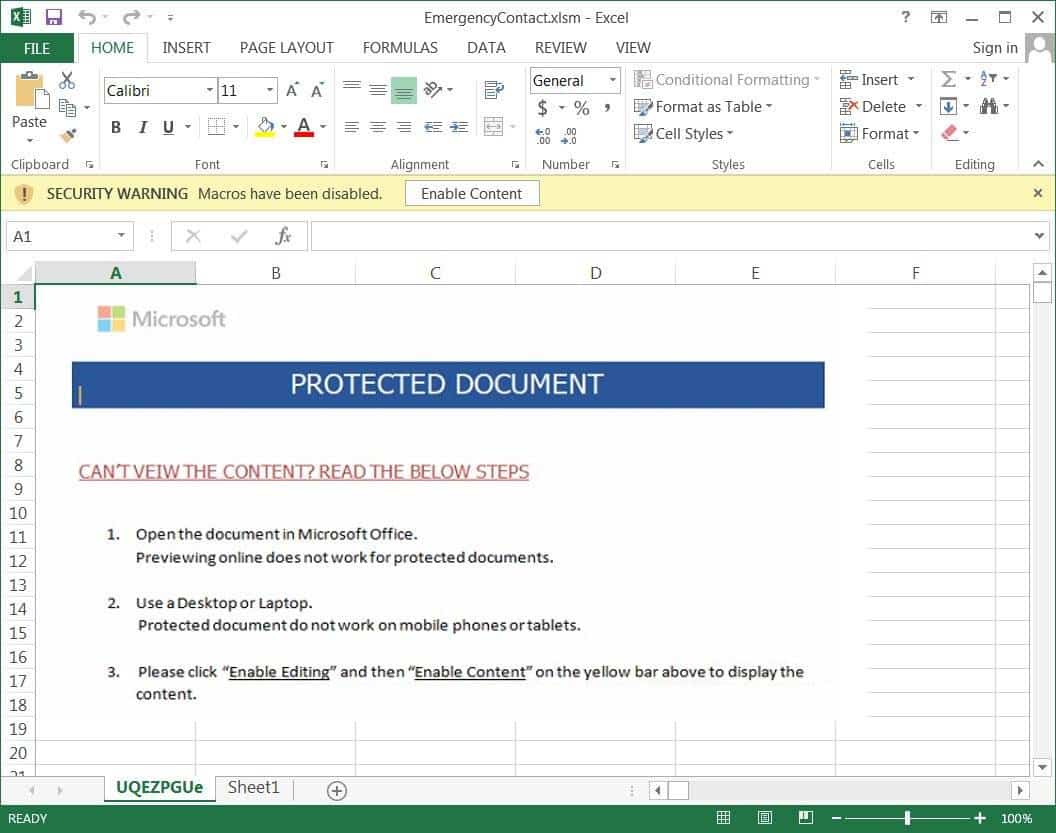

Na nova armadilha, o criminoso informa ao destinatário que ele deve fazer um teste do novo coronavírus, porque entrou em contato com um colega, amigo ou parente que testou positivo para Covid-19. Além disso, é pedido à vítima que imprima o anexo EmergencyContact.xlsm contido no email e o leve à unidade de saúde mais próxima para a realização do exame.

O email, visto pela primeira vez no Canadá, vem acompanhado do seguinte texto:

"Querido (nome do destinatário)

Você recentemente entrou em contato com um colega/amigo/membro da família que contraiu COVID-19 em Taber, Alberta (cidade da província canadense de Alberta), por favor imprima o formulário anexo que contém suas informações preenchidas previamente e proceda para a clínica de emergência mais próxima.

Maria (sobrenome)

The Ottawa Hospital General Campus

501 Smyth Rd, Ottawa, ON K1H 8L6, Canadá"

Quando o usuário abre o arquivo anexado, ele é solicitado a "Ativar Conteúdo" para visualizar o documento protegido. Caso o usuário assim o faça, macros maliciosas serão executadas a fim de baixar um malware executável (msiexec.exe) no computador e iniciá-lo.

O malware então injeta inúmeros processos no arquivo legítimo do Windows. Isso é feito para ocultar sua presença e potencialmente evitar a detecção por programas antivírus.

De acordo com análise do BleepingComputer, o malware executava o seguinte comportamento:

- Obtém uma lista dos programas em execução no computador;

- Pesquisa e possivelmente rouba carteiras de criptomoedas;

- Obtém informações do endereço IP local configuradas no computador;

- Rouba cookies do navegador da web, os quais podem permitir aos invasores fazerem login em sites com sua conta;

- Procura compartilhamentos abertos na rede com o comando net view/all/domain.

Em um momento como esse, é importante que todos sejam muito cuidadosos com informações que recebem relacionadas ao coronavírus, além de evitar abrir anexos sem antes verificar a sua veracidade.

Para evitar ser vítima desse golpe, sempre questione a veracidade da mensagem recebida. Procure o remetente, ligue e confirme se o email e as informações são reais. Caso você esteja procurando as informações mais recentes sobre a pandemia, visite sites de confiança, como portais de notícias ou o site da OMS.

Via: BleepingComputer

from Olhar Digital :: Segurança https://ift.tt/33XBYw2

Comments

Post a Comment